So wie Menschen sich vor einem Schadensfall um eine Versicherung sorgen sollten, sollten entsprechend auch bei der Arbeit mit Computern und in den sozialen Medien Vorkehrungen getroffen werden. Einige Grundlagen wurden bereits im Artikel Sicherheitsempfehlungen – Teil 1 thematisiert. Daher ist es empfehlenswert, sich zuerst den ersten Teil zu Gemüte zu führen. Im zweiten Teil der Sicherheitsempfehlungen werden zusätzlich die Themen Zwei-Faktor Authentifizierung, mögliche Attacken durch Angreifer und daraus resultierende Schäden sowie einige weitere Tipps aufgezeigt. Insbesondere sollen diese Artikel einen Beitrag dazu leisten, um einen sicheren Umgang auf Facebook, aber auch sonstigen Plattformen zu ermöglichen.

4. Zwei-Faktor Authentifizierung

Dieser Abschnitt führt auf, was die Zwei-Faktor Authentifizierung ist, wie sie zur Sicherheit beitragen und schliesslich auch aufgesetzt werden kann.

4.1 Was ist die Zwei-Faktor Authentifizierung

Zwei-Faktor Authentifizierung bedeutet eigentlich nichts anderes, als dass neben dem Benutzernamen und Passwort ein weiterer Faktor für die Anmeldung an einen Dienst benötigt wird. Oft muss diese Authentifizierung nur dann durchgeführt werden, wenn sich jemand an einem neuen Gerät anmeldet. Somit muss die Anmeldung am selben Mobilgerät nicht immer wieder von neuem durchgeführt werden. Immer mehr Dienste erhöhen jedoch die Anforderungen aufgrund der steigenden Anzahl an Angriffen. Deshalb ist es gut möglich, dass man sich mittelfristig nach einem gewissen Timeout, beispielsweise sobald ein Tag abgelaufen ist, erneut über die Zwei-Faktor Authentifizierung anmelden muss. Dabei können verschiedene Faktoren zum Einsatz kommen. Allerdings werden hier lediglich die Faktoren aufgeführt, die bei Facebook eingesetzt werden:

- Codes über SMS vom Mobil-Gerät

- Physischer Sicherheitsschlüssel

- Login Codes von einer Authenticator App

Die Methode mit den Codes über SMS ist am schnellsten aufgesetzt, kann allerdings etwas umständlich sein, weil bei der Anmeldung an einem Gerät immer eine Verbindung vorhanden sein muss, was z.B. auf Reisen nicht immer der Fall ist.

Die Methode mit dem physischen Sicherheitsschlüssel ist ein Stück Hardware, welche es in verschiedenen Varianten gibt. Zum einen gibt es die Möglichkeit, bei der ein USB-Stick für die Anmeldung eingesteckt werden muss – zum anderen gibt es Geräte, welche in die Nähe vom jeweiligen Gerät gehalten werden müssen. Vor der Anschaffung einer solchen Hardware, sollte man sich bezüglich der Kompatibilität und den Anforderungen des Schlüssels informieren.

In diesem Artikel widmen wir uns aber der dritten Varianten mit einer Authenticator App. Diese ermöglicht den Zugriff ohne Mobilfunk und je nach Dienst können auch mehrere Personen die Authenticator App parallel nutzen. Dazu muss vorbereitend eine Authenticator App heruntergeladen werden, welche anschliessend für alle Dienste verwendet werden kann, die man benötigt.

4.2 Welche Authenticator Apps gibt es?

Authenticator Apps gibt es viele und die meisten davon funktionieren reibungslos.

Aus eigenen Erfahrungen funktioniert der LastPass Authenticator gut, welcher sowohl für iOS als auch für Android verfügbar ist. Deshalb wird dieser für die Konfiguration in diesem Artikel verwendet.

4.3 LastPass Authenticator einrichten

Nach dem Download vom LastPass Authenticator vom App- oder PlayStore, kann dieser geöffnet und ein neuer Account erstellt werden.

Wie Accounts hinzugefügt werden können, wird in den nächsten Abschnitten behandelt.

Nicht zwingend notwendig, aber empfehlenswert, ist die Erstellung von einem Backup vom LastPass Authenticator. Dies kann mit der App

LastPass Passwort-Manager durchgeführt werde. So kann man sich etwas Zeit sparen, falls die Daten vom LastPass Authenticator verloren gehen sollten.

4.3 Zwei-Faktor Authentifizierung bei Facebook einrichten

Um die Zwei-Faktor Authentifizierung mit dem LastPass Authenticator einzurichten, geht man folgendermassen vor:

- Anmeldung bei Facebook mit dem entsprechenden Benutzer am Desktop.

-

- Zum Abschnitt Zwei-Faktor Authentifizierung gehen.

-

Wenn die Zwei-Faktor Authentifizierung noch nicht durchgeführt wurde, kann diese nun eingerichtet werden.

-

Die LastPass Authenticator App öffnen und den Bildschirm-Anweisungen folgen.

-

Den Bestätigungscode vom LastPass Authenticator bei Facebook eintragen.

Sobald die 2FA aktiviert wurde, können Wiederherstellungscodes heruntergeladen werden. Diese Wiederherstellungscodes können wie die PUK-Codes von SIM-Karten angesehen werden und kommen bei Notfällen zum Zug, wenn kein Zugriff mehr auf die Authenticator-App möglich sein sollte.

4.4 Zwei-Faktor Authentifizierung bei Instagram einrichten

Um die Zwei-Faktor Authentifizierung für Instagram zu aktivieren, geht man wie folgt vor:

- In der Instagram-App auf das Profil unten rechts tippen.

- Danach auf den Hamburger / die drei Striche oben rechts tippen.

- Die Einstellungen öffnen.

- Zu Sicherheit wechseln.

- Die Zweistufige Authentifizierung öffnen.

- Dort die Authentifizierung über die App auswählen und anschliessend den Bildschirm-Anweisungen folgen.

Auch hier gibt es nach der Aktivierung Backup-Codes, welche unter Einstellungen – Sicherheit – Zweistufige Authentifizierung – Weitere Methoden – Backup-Codes eingesehen und danach abgelegt werden können.

4.5 Zwei-Faktor Authentifizierung im Business Manager aktivieren

Wenn man die Sicherheit aus Unternehmenssicht betrachtet, ist es schön und gut wenn man sich darauf verlässt, dass jeder Mitarbeiter die 2FA aktiviert.

Anstatt sich aber gutgläubig darauf zu verlassen, kann die Aktivierung dieser im Business Manager entweder nur für Admins oder für alle User erzwungen werden.

Dazu müssen die Einstellungen geöffnet und die zweistufige Authentifizierung aktiviert werden: https://business.facebook.com/settings/info?business_id=[BM-ID hier eintragen]

Zweistufige Authentifizierung im Business Manager erzwingen

Wenn diese aktiviert wurde, kann es vorkommen, dass einzelne User weiterhin Zugriff auf beispielsweise Seiten haben, allerdings lediglich mit eingeschränkten Funktionen. So kann es sein, dass das Posten von Inhalten nicht möglich ist. Bei einem solchen Fehlverhalten muss somit zuerst überprüft werden, ob der entsprechende Mitarbeiter die 2FA aktiviert hat.

4.6 Zwei-Faktor Authentifizierung bei E-Mail Konten

Grundsätzlich ist die Aktivierung der 2FA überall dort zu empfehlen, wo sie möglich ist. Grössere Anbieter wie Google oder Microsoft bieten das an. Wenn wir den Datendiebstahl mittles Scraping von Facebook als Beispiel nehmen, können öffentliche Daten einfach gesammelt werden. So stehen Angreifern mittels der Anmelde-Email, dem Wohnort und Geburtsdatum bereits einige Passwortkombinationen zur Verfügung, welche ihnen Zugriff verschaffen könnten. Mit einer 2FA bei seinem E-Mail Konto, hätte man demnach auch beim Postfach einen Schutz. Denn wenn jemand die Kontrolle über ein Postfach erlangt, lassen sich dort von vielen Benutzern die Passwörter zurücksetzen, wodurch noch mehr Schaden entstehen kann.

5. Mögliche Attacken durch Angreifer

Dank den bisher durchgeführten Sicherheitsmassnahmen aus beiden Beiträgen, kann man sich schon mal etwas sicherer fühlen. Um noch besser zu verstehen, wie man sich schützen kann, werden nun einige der häufigsten Angriffsmethoden vorgestellt – denn wer diese kennt, weiss worauf er achten muss. Es muss nochmals erwähnt werden, dass das Internet ein gefährlicher Ort, weil dort wesentlich leichter ist, Leute zu täuschen und diese mit Fake Accounts, Netzwerken oder anderen Informationen zu manipulieren.

5.1 Phishing

Phishing ist ein betrügerischer Versuch, um an sensible Informationen oder Daten zu gelangen. Meist sind das Daten wie z.B. Benutzernamen, Passwörter oder Kreditkarteninformationen. Dabei wird vorgetäuscht, dass man vom jeweiligen Anbieter – z.B. Facebook – kontaktiert wird und einige Daten eingegeben werden müssen.

Am meisten verbreitet sind Fake Emails. Es werden in jüngster Zeit aber auch immer mehr Versuche über den Facebook Messenger, Instagram Direct Messages oder SMS verzeichnet.

Das Wichtigste dabei ist das Bewusstsein darüber, dass jedes Design kopiert werden kann. Nur weil eine E-Mail aussieht, als wäre sie von Facebook, muss sie das nicht sein. Jede Person die weiss, wie man eine Email formatiert, kann das machen.

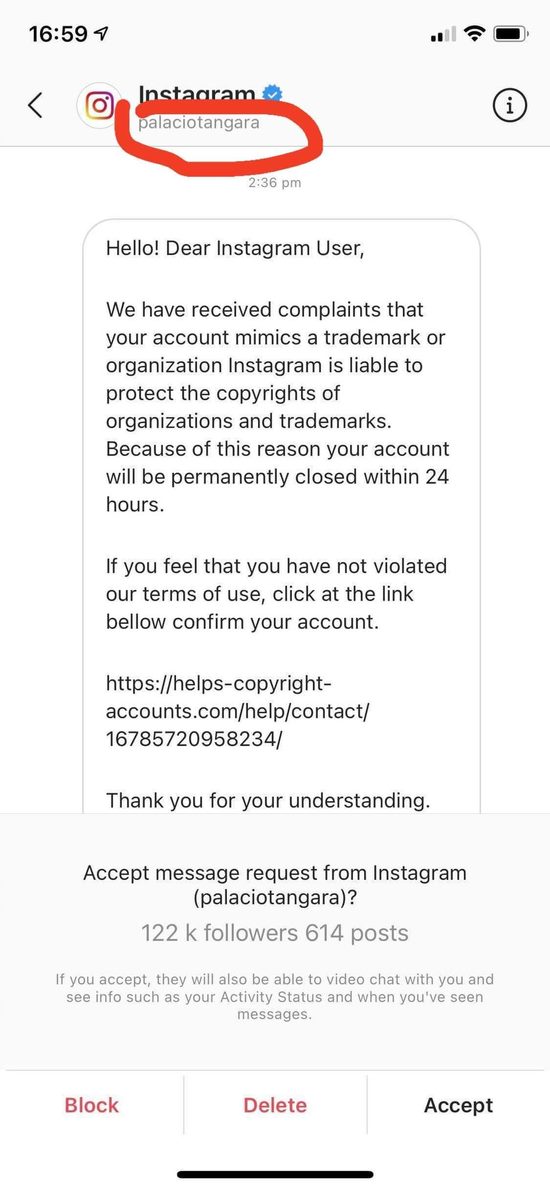

Für Instagram Direct Messages gilt das gleiche, wie im folgenden Screenshot ersichtlich. Hier hat man sich Mühe gegeben, indem der Name auf Instagram gesetzt wurde. Der blaue Haken deutet darauf hin, dass es sich um ein verifiziertes Konto handelt, welches höchstwahrscheinlich gehackt oder nur für diesen Zweck gezüchtet wurde. Beim Usernamen sieht man jedoch, dass es sich nicht um Instagram handeln dürfte, da dieser “palaciotangara” lautet. Ein anderes Warnsignal sollte losgehen, wenn man die URL betrachtet.

Helps-copyright-accounts.com wäre die Domäne, auf die man gelangen würde, um seine Benutzerdaten einzutragen.

Phishing-Versuch über Instagram DM

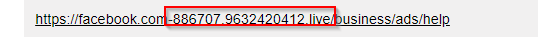

Oft werden auch URL-Kürzungsdienste wie bit.ly verwendet oder Hyperlinks hinter Texten versteckt. Hier sollte man sich bewusst sein, dass der Text von einem Link (den man sieht) nicht unbedingt auch das Ziel ist, zu dem man gelangt. Hier gilt die Empfehlung, wenn man sich unsicher fühlt, den Link rechts anzuklicken, die URL zu kopieren und in einem Notepad oder ähnlichem einfügen.

Im folgenden Bild sieht man eine ähnliche aber nicht korrekte URL von Facebook. Bei URLs von Facebook sollte man darauf achten, dass es sich um eine Facebook-Domain handelt,

welche hier aufgeführt sind.

Fake-URL von Facebook.com

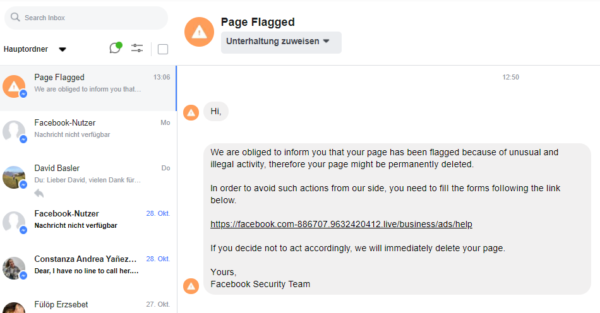

Die ursprüngliche Nachricht dazu sieht wie folgt aus und wurde zu diesem Zeitpunkt bereits durch Facebook markiert.

Phishing Nachricht auf Facebook

Zusammengefasst sollte man immer sicherstellen, dass es sich um den korrekten Absender und die korrekte URL handelt und diese nicht gefälscht wurden. Im Zweifelsfall sollte man sich an jemanden wenden, der sich mit solchen Methoden auskennt, um mögliche Bedrohungen abzuwenden.

5.2 Interner Angriff

Bei einem internen Angriff vollzieht jemand mit dem benötigten Zugang einen Angriff von innen. Das passiert öfter als man denkt und verstärkt die Meinung, dass Benutzer nur so viele Rechte wie nötig und so wenig wie möglich erhalten sollten. Dies kann zum einen böswillig geschehen, weil der Benutzer sich bereichern oder dem Unternehmen schaden will, aber auch weil das System vom Benutzer infiziert ist und entsprechend Schaden anrichtet. Auf mögliche Schäden wird im weiteren Verlauf eingegangen.

5.3 Social Engineering

Social Engineering Angriffe sind strategische Attacken, wobei der Angreifer vorab Informationen sammelt, um sich so gut wie möglich darauf vorzubereiten, das Opfer zu täuschen. Dies kann sowohl persönlich als auch per Fernwartung geschehen.

Dazu kann man sich das folgende Beispiel vorstellen: Es wird versucht, Zugang zu einem Unternehmen zu erhalten, meist mit der Absicht, um diesem Unternehmen zu schaden oder Daten für eigene Zwecke zu stehlen. Dieses Unternehmen wird kurz über eine Suchmaschinen- und Social Media-Suche ausgespäht und man stellt fest, dass es eine Mitarbeiterin in der Buchhaltung gibt, welche man als Zielobjekt nimmt. Im besten Fall recherchiert man etwas weiter und findet heraus, was für IT-Produkte sie einsetzen oder vielleicht sogar, welches IT-Unternehmen den Kunden betreut. Bei einem kurzen Website-Besuch vom IT-Unternehmen geht man die Mitarbeiter durch, die dort tätig sind und sucht sich einen heraus.

Hat der Angreifer eine glaubwürdige Identität und ein Ziel, kann er einfach zum Hörer greifen und die Mitarbeiterin mit einer simplen Ausrede dazu bewegen, ihm Zugriff mithilfe eines Fernwartungs-Tools auf das System zu geben. Sollte sich die Mitarbeiterin darauf einlassen und den Zugriff geben, dauert es nur ein paar Sekunden und das System lässt sich mit Schadsoftware infizieren.

Symbolbild Social Engineering (Quelle: www.smartfile.com)

Deshalb sollte man niemandem trauen, dessen Identität man nicht beweisen kann. Es sollte lieber ein Abklärungsanruf mehr getätigt werden, als einer unbekannten Person Zugriff auf Systeme zu geben. Das Ganze ist wie oben ersichtlich mit sehr geringem Aufwand verbunden.

5.4 Öffentliche Netzwerke

Eine weitere Gefahrenquelle sind öffentliche Netzwerke, z.B. wenn man auf Geschäftsreise ist und an einem Flughafen oder in einem Restaurant das WLAN nutzt, um etwas zu arbeiten. Bei solchen öffentlichen Netzwerken sollte man sich immer bewusst sein, dass wenn die Verbindung nicht verschlüsselt ist, der Eigentümer vom Netzwerk den ganzen Datenverkehr herauslesen kann. Wenn man sich nicht sicher ist, sollten somit keine sensiblen Daten über solche Netzwerke eingegeben werden.

Symbolbild Free Wi-Fi (Quelle: www.blog.eero.com)

5.5 Man-in-the-Middle

Es gibt zudem sehr fortgeschrittene Täuschungsmanöver, wie z.B. die Man-in-the-middle Attacke, wobei Angreifer sich zwischen das Opfer und die Internetverbindung schalten. In einer simplen Version davon könnte der Angreifer Informationen über das Opfer sammeln, von welchem bekannt ist, dass es uneingeschränkten Zugriff auf Facebook hat. Mit einer kurzen Social Media suche liesse sich herausfinden, dass die Person sich gerade in einem Berliner Hotel befindet. Wenn sich der Angreifer nun in dessen Nähe begibt und ein WLAN zur Verfügung stellt, welches ohne Passwort zugänglich und dem Namen vom Hotel entspricht, ist die Wahrscheinlichkeit gegeben, dass das Opfer dieses nutzt und entsprechend der gesamte Datenverkehr abgehört werden kann.

Illustration man-in-the-middle Angriff (Quelle: www.imperva.com)

5.6 Ransomware

Ransomware ist ein Stück Software, welche über verschiedene Methoden auf einem Gerät platziert werden kann.

Eine gängige Methode ist der Versand von Rechnungen oder anderen Dokumenten im Word-Format, welche nach dem Öffnen ein Skript im Hintergrund starten. Dabei merkt das Opfer meist wochen- oder monatelang nichts, damit im Hintergrund alle erreichbaren Systeme und Dateien gescannt und verschlüsselt werden können.

Um verschlüsselte Dateien zu entschlüsseln, wird der Schlüssel für die Verschlüsselung benötigt. Somit bleibt dem Opfer nichts anderes übrig, als Lösegeld zu zahlen, was praktisch immer über Kryptowährungen durchgeführt wird. Das Spektrum für das Lösegeld reicht dabei von 1000 € für kleine Unternehmen, kann aber bei Grosskonzernen bis in den Millionenbereich gehen. Dabei muss aber beachtet werden, dass auch wenn das Lösegeld bezahlt ist, man unter Umständen den Schlüssel nicht bekommt und somit zusätzlich zum Datenverlust noch Geld verloren hat.

Der einzige vollumfängliche Schutz gegen Ransomware ist ein Backup, welches sich ausser Haus befindet oder zumindest nicht über das infizierte System erreichbar ist. Jedoch muss man sich dabei auch bewusst sein, dass man zwar die Daten wiederherstellen kann, die Angreifer diese aber ebenfalls haben und entsprechend für sich nutzen oder einem Konkurrenzunternehmen verkaufen könnten.

Was kann man als Benutzer somit gegen Ransomware machen? Extrem vorsichtig sein und nicht einfach Dateien öffnen, bei welchen man ein ungutes Gefühl hat.

Ransomware (Quelle: www.wikipedia.org)

6. Mögliche Schäden durch Angriffe

In diesem Abschnitt wird nun zusätzlich zu den behandelten Angriffen auf die daraus resultierenden Schäden eingegangen. Denn wer diese und somit die Absichten der Angreifer ebenfalls versteht, kann entsprechend noch besser und vorsichtiger handeln.

6.1 Nur zum Spass

Vielen Angriffe geschehen nur aus Spass. Dabei wollen die Angreifer entweder einfach rumspielen oder Freunde, Nachbarn bzw. sonstige Bekannte ärgern oder ausspionieren. Vielleicht sind die eigenen Accounts bereits seit einer Weile gehackt und man merkt überhaupt nichts. Solche Situationen können in den meisten Fällen durch das Ändern von Passwörtern behoben werden, sofern nicht ein KeyLogger, welcher alle Tastaturanschläge aufzeichnet und verschickt, vorab installiert wurde.

6.2 Übernahme wertvoller Accounts

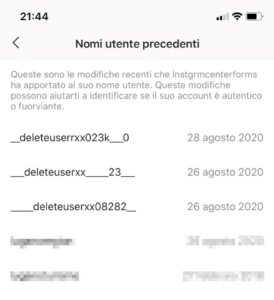

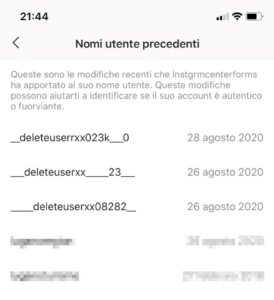

Verifizierte Instagram Accounts sind schwierig zu bekommen und gemäss den Grundprinzipien von Angebot und Nachfrage äusserst beliebt. Sie stehen häufig im Fokus von Angreifern und sollten mit einer 2FA geschützt werden, damit sie nicht einfach abgezogen werden können. Im folgenden Screenshot ist ersichtlich, wie ein Instagram Account gehackt wurde und innerhalb kürzester Zeit mehrere Änderungen durchgeführt wurden. Dies macht man, um die Spuren zu verwischen und nach einiger Zeit den Account für sonstige, meist nicht ganz saubere Zwecke wie z.B. Phishing zu verwenden.

Änderung vom Usernamen in einem gehackten Instagram Account

6.3 Diebstahl relevanter Daten

Vor allem Unternehmen mit wichtigen Daten, können durch Konkurrenten ausgespäht werden, damit diese unter anderem an die Forschungs- und Entwicklungsdaten gelangen. So kann ein Vorsprung in der Entwicklung vom jeweiligen Bereich innerhalb von kürze verschwinden und die eigenen Investitionen in die Forschung würden ohne weiteres von anderen genutzt werden können. Dies ist vor allem dann interessant, wenn die Kosten für die eigene Forschung höher sind als die Investition in den Datendiebstahl.

6.4 Nutzung der vorhandenen Zahlungsmittel

Ein anderer Fall, welcher schnell unangenehm werden kann, ist die Nutzung der Zahlungsmittel von Werbekonten wie bei Facebook. Vor allem grössere Unternehmen verfügen über die Bezahlung auf Rechnungsstellung oder haben bei den eingetragenen Kreditkarten hohe Limite.

Wenn der Zugriff von einem Benutzer gekapert wird, welcher entsprechenden Zugriff auf Werbekonten oder den gesamten

Business Manager hat, kann der Angreifer somit machen was er will – und das wird er. Es wird nach der Übernahme im Hintergrund gleich losgelegt mit der Erstellung von Kampagnen, welche so stark beworben werden, wie überhaupt nur möglich. Dabei können Beträge im sechs- bis siebenstelligen Bereich in nur wenigen Tagen ausgegeben werden. Auch wenn man in diesem Fall keine Daten verliert, kann der finanzielle Schaden durch die böswillige Nutzung der Zahlungsmittel schmerzhaft sein.

6.5 Verschlüsselung der Daten

Wie unter dem Abschnitt Ransomware besprochen, ist die Verschlüsselung der Daten wahrscheinlich der schlimmste Fall, welcher eintreten kann. Hier muss man sich Fragen, ob und wenn ja, wie lange das Unternehmen weiterbestehen kann, wenn alle Daten verloren gegangen sind. Wenn man sich nicht die Mühe machen will, um ein sicheres Backup einzurichten, sollte man mindestens einmal wöchentlich die Daten manuell auf eine externe Festplatte kopieren und diese anschliessend an einem sicheren Ort aufbewahren.

7. Fazit

Nachdem nun die wichtigsten Themen rund um die Sicherheit aufgeführt wurden, sollte man sich überlegen, wie man nun vorgeht. Dabei gilt es zuerst ein Sicherheitskonzept einzuführen, wie in den Sicherheitsempfehlungen Teil 1 und 2 aufgeführt. Kurz zusammengefasst sind diese wie folgt:

- Definition von einem Passwortmanagement-Tool.

- Definition von einer Authenticator-App.

- Definition für den Austausch von sensiblen Daten.

- Ausbildung der Mitarbeiter.

- Aktivierung der 2FA.

- Änderung aller Kennwörter

Die Zugangsdaten sollten ausserdem regelmässig (mindestens einmal im Jahr oder öfter) geändert werden.

Zudem sollte definiert werden, wie der Notfallplan aussieht. Dafür sollten einige Personen mit entsprechendem Zugriff festgelegt werden, welche bei der Identifikation von einem Angriff kontaktiert werden, um anschliessend die nötigen Schritte für die Bereinigung durchzuführen.

Höre mehr in unserem Podcast: Sicherheitsempfehlungen für Personen mit Zugriff auf die Social Accounts

Ich habe die 2FA bei Facebook eingerichtet und die Liste mit den 10 Wiederherstellungscodes ausgedruckt – aber wo gibt man die ein? Beim Login gibt es nur die Möglichkeit Code per SMS ans Handy, Anmeldeversuch von bereits bekanntem Gerät, wo man noch eingeloggt ist,bestätigen) und Identifizierung mittels amtlichem Dokument.

Da der SMS-Code heut erstmals nicht angekommen ist, auch nach mehrmaliger Anforderung nicht, wollte ich einen der ausgedruckten Codes verwenden, aber Pustekuchen. Also wie funktioniert das, überall findet man immer nur, daß man die verwenden kann, aber nicht wie.

Die Wiederherstellungscodes können anstelle der Codes in der 2FA-App / SMS eingegeben werden, wobei jeder Code nur 1x genutzt werden kann. Wenn du keine SMS erhältst und die Codes nicht funktionieren, würde ich mir Gedanken darüber machen gehackt worden zu sein. Denn wenn du keine SMS erhältst, könnte der Grund dafür eine geänderte Telefonnummer sein. Dass die Codes nicht funktionieren, könnte daran liegen, dass sie jemand geändert hat. Wenn du Glück hast, war es ein temporäres Problem und es funktioniert wieder nach.